MDC Newsroom

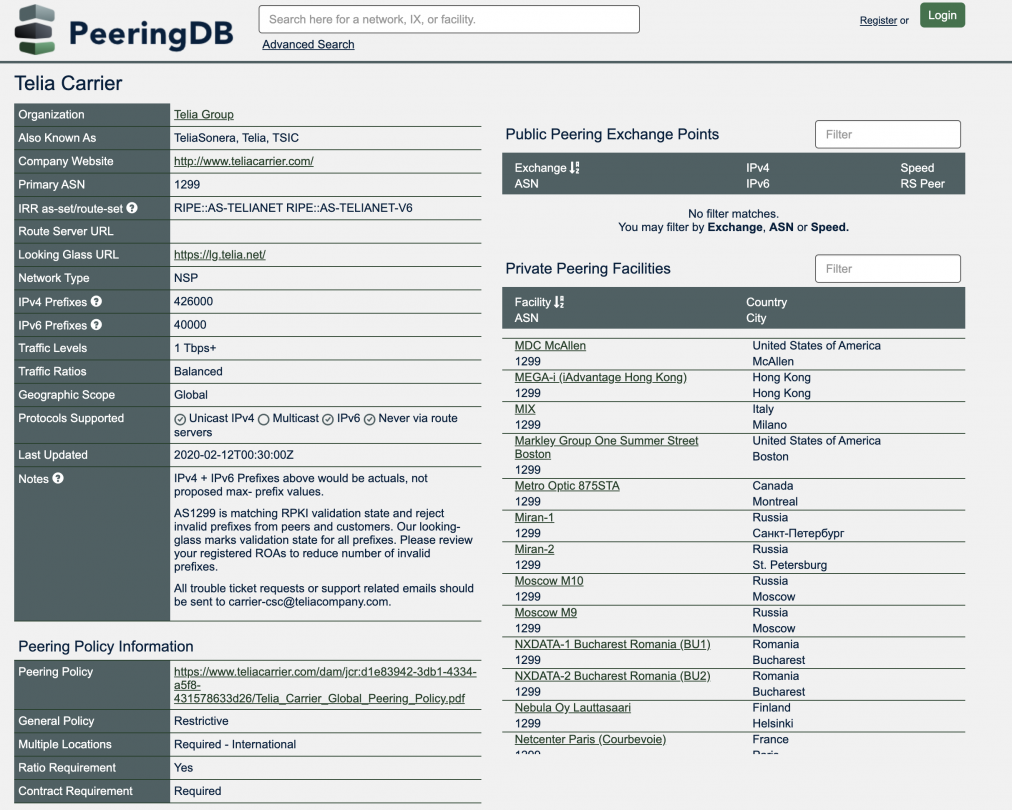

PeeringDB anunció recientemente una nueva característica que permite a las redes indicar si se debe llegar a ellas a través de servidores de ruta. Esta nueva función sirve como una medida preventiva adicional para evitar fugas catastróficas de ruta BGP.

El Internet, como sabemos, está compuesto por redes autónomas de todos los tamaños que están interconectadas en diferentes puntos del mundo. Todas estas redes autónomas permiten que el tráfico viaje entre ellas para llegar a un destino previsto.

Por ejemplo, si una persona busca un video en YouTube en casa desde su computadora personal, su proveedor de servicios de Internet (ISP) debe buscar una ruta para llegar al contenido que solicitó a través de grandes distancias. Esto, casi siempre, requiere que el ISP reenvíe el tráfico a las redes asociadas.

Pero no es suficiente encontrar una ruta al contenido deseado, las redes buscan las rutas más cortas y eficientes para ofrecer una mejor conexión a sus usuarios finales. Para facilitar la comunicación entre todas las redes autónomas de todo el mundo, los registros regionales de Internet asignan un número único (ASN) a cada red para que se identifique. Estos ASNs se utilizan para trazar rutas entre redes.

Es comun que el tráfico de Internet se intercambia de las dos siguientes maneras: a través de IP Transit o por peering. ¿La principal diferencia? A través de IP Transit, las redes más pequeñas pagan a las más grandes para llegar a Internet. Según este acuerdo, existe una jerarquía establecida con una entidad que se beneficia más que la otra.

Realiza búsquedas en PeeringDB fácilmente con esta extensión de Chrome

Descarga la herramientaEl peering, por otro lado, es un intercambio mutuo de tráfico entre dos o más redes, y todos los involucrados se benefician. El peering también se lleva a cabo de las dos siguientes maneras: interconexión privada e interconexión pública.

Con el peering privado, las redes aceptan mutuamente el tráfico del otro sin costos o cargos adicionales entre sí. El intercambio se establece a través de una interconexión realizada en un punto de presencia común (como los centros de datos) en lugar de en un punto de intercambio público de Internet (IXP).

Las redes que eligen intercambiar tráfico a través del peering público en un IXP establecen relaciones de interconexión entre sí. A medida que aumenta el número de partes conectadas en un IXP, la gestión de las relaciones entre pares se vuelve cada vez más difícil.

Para gestionar estas relaciones de interconexión, cada uno de estos IXP normalmente cuenta con un colector de rutas y un servidor de rutas. Los colectores de rutas, como su nombre lo indica, recopilan información de ruta de los otros miembros de un IXP. Luego, los servidores de rutas transmiten es información a los otros miembros del IXP de acuerdo con sus definiciones de política de enrutamiento.

Toda esta actividad es la razón por la cual existe el Border Gateway Protocol (BGP). El BGP es un protocolo de puerta de enlace exterior estandarizado que toma automáticamente decisiones de enrutamiento basadas en rutas, políticas de red o conjuntos de reglas configurados por cada red. Al usar BGP, las redes pueden identificar automáticamente las mejores rutas (AS_PATH) para llegar a su destino. Cuando hay nuevos caminos disponibles, se vuelven visibles para todo el mundo. Y esta es la razón por la cual la configuración de red “Never Via Route Server” de PeeringDB es importante.

Imaginemos que a causa de un accidente se cierra una carretera principal, para evitar quedarse atrapados, miles de conductores buscan una ruta alternativa. Sus GPS sugieren una calle cercana del vecindario. Luego, todos esos conductores pasan por esa calle que no está diseñada para tráfico pesado y se congestiona tanto que se vuelve inaccesible y todo el tráfico se detiene.

Una situación similar puede ocurrir cuando las redes intercambian tráfico. Cuando una ruta de enrutamiento no válida se transmite al resto del mundo, se conoce como una fuga de enrutamiento BGP que conduce a cortes de Internet.

Ahora las fugas de enrutamiento no siempre son errores de configuración, también pueden ser el resultado de una intención maliciosa. Esto ocurre cuando una red corrompe las rutas de enrutamiento de otros para hacerse cargo de ellos de manera ilegítima. Lamentablemente, ambos tipos de incidentes de enrutamiento son muy comunes. Se registraron más de 14,000 incidentes en 2017 según un informe de Internet Society. Del total de incidentes, el 62% de ellos se consideraron fugas de ruta BGP e intervenciones maliciosas.

Una de las fugas de enrutamiento más catastróficas ocurrió recientemente en 2018 cuando Verizon y un optimizador de ruta BGP comunicaron por error una mala ruta que luego enrutó un tráfico inmenso a través de una pequeña red de ISP que no pudo manejar la carga y básicamente llevó a Internet a experimentar un ‘ataque al corazón’.

¿Cómo pueden las redes prevenir fugas de enrutamiento? Una forma es utilizar “Filtros” para garantizar la exactitud de los anuncios de ruta. Estos filtros son configurados por los administradores de cada red. Esto significa que Internet depende de que cada red haga su parte para configurar los filtros correctos y propagar las rutas correctas.

La configuración de red de PeeringDB “Never Via Route Server” sirve para ese mismo propósito. Al configurar sesiones BGP, su script puede conectarse a PeeringDB a través de API y filtrar redes marcadas con “Never Via Route Server” y cualquier ruta con uno de esos ASNs será rechazada automáticamente. Esta nueva característica es particularmente útil para redes Tier 1.

Esta solución de configuración de enrutamiento fue lanzada por primera vez a fines de 2018 por Johannes Moos de DEC-IX. En un hilo de problemas a través de Github, Moos describió el interés de DEC-IX en filtrar las rutas que contienen redes libres de tránsito, pero que el desafío era “crear una lista de redes libres de tránsito en las que todos pudieran estar de acuerdo y que fuera fácil de mantener”.

Debido a su reputación como la “primera parada para decidir dónde y con quién mirar”, PeeringDB se ha convertido en un recurso indispensable para el intercambio de Internet y fue una plataforma obvia para este filtro.

“Never via route server” is a new feature at @PeeringDB which @DECIX proposed and discussed with the community. This feature is now honoured at all @DECIX Route Servers globally and 149 IPv4 & 51 IPv6 routes are filtered out at @DECIX Frankfurt. #peeringfamily #securerouting pic.twitter.com/91ZlHWc1Gu

— thking (@thking) February 13, 2020

El anuncio de PeerinDB se hizo eco del jefe de tecnología de DEC-IX, Thomas King en Twitter. King celebró el hecho de que a los pocos días del lanzamiento de la función, diecinueve de las principales redes de todo el mundo habían verificado la opción “Never Via Route Server” en PeeringDB y eso es un comienzo fantástico.

Ahora depende de nosotros, la comunidad global, mantener filtros precisos y actualizados para nuestros anuncios y los de nuestros clientes. Asegúrate de actualizar la información de tu red en PeeringDB y verifica si la configuración “Never Via Route Server” es adecuada para tu red.

Filtrar con “Never Via Route Server” en PeeringDB es solo una de las muchas precauciones para evitar riesgos de enrutamiento. Para obtener más información sobre los métodos de bajo riesgo y bajo costo que pueden ayudar a mejorar la seguridad de la infraestructura de enrutamiento, te recomendamos unirte a la comunidad MANRS, una iniciativa global que proporciona recursos para reducir las amenazas de enrutamiento más comunes.